Loading...

By Грей Джо

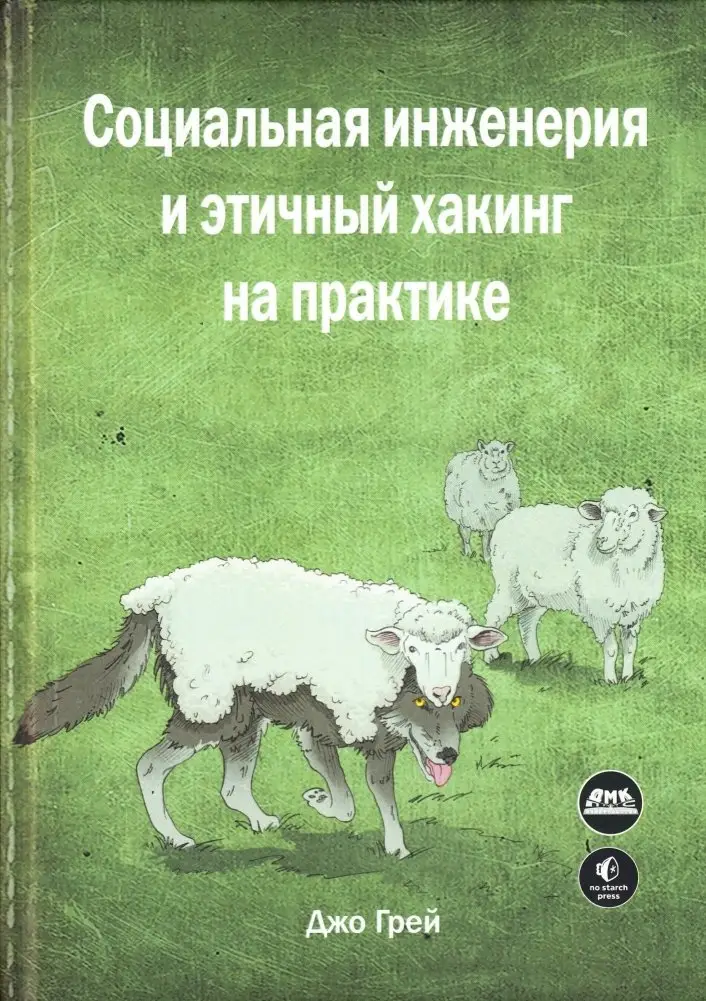

Эта книга предлагает практический подход к изучению социальной инженерии и этичного хакинга. Она охватывает ключевые концепции и методы, используемые для понимания уязвимостей и их предотвращения. Материал ориентирован на применение знаний в реальных сценариях для повышения уровня кибербезопасности.

This book offers a practical approach to understanding social engineering and ethical hacking. It covers key concepts and methods used to identify vulnerabilities and prevent them. The content is geared towards applying knowledge in real-world scenarios to enhance cybersecurity.