2025. Библиотека журнала "Хакер"

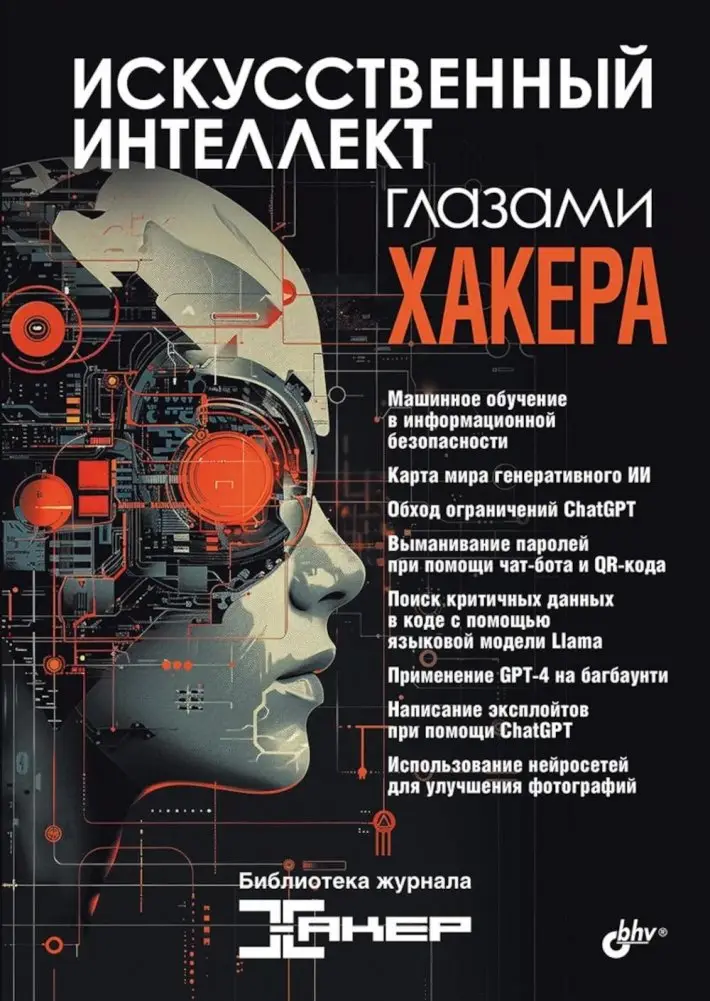

Эта книга представляет собой подборку статей из журнала «Хакер», посвященных современным подходам к применению искусственного интеллекта в сфере информационной безопасности. Рассматриваются методы обхода ограничений ChatGPT, а также использование нейросетей для создания эксплойтов и обнаружения уязвимостей в коде. В издании представлены практические примеры применения GPT-4 в багбаунти, а также способы получения паролей с помощью чат-ботов и QR-кодов.

2025. Hacker Magazine Library

This book compiles articles from "Hacker" magazine, focusing on contemporary methods of applying artificial intelligence within information security. It explores techniques for bypassing ChatGPT limitations and the utilization of neural networks for developing exploits and identifying code vulnerabilities. The publication includes practical case studies of GPT-4 in bug bounty programs, alongside methods for extracting passwords using chatbots and QR codes.